従業員はオフィスのコンピュータ、サーバー、または専門のソフトウェアに自宅や外出先からアクセスする必要が高まっています。シンプルなリモートデスクトッププロトコル(RDP)の設定は迅速に感じるかもしれませんが、この便利さは、セキュリティの懸念を伴います。特に、機密性のある企業データが公共のネットワークを通じて移動する際に如実です。

では、リモートデスクトップはデフォルトで安全なのでしょうか?その答えは、どのように設定し、保護するかによります。このガイドでは、注意すべきリスクと、5つの方法による安全な接続の設定方法について説明します。これらの5つの方法を通じて、安全にリモートデスクトップにアクセスできますが、最も簡単な操作で100%安全を達成するためには、代替方法であるDeskInの使用を強くお勧めします。

さらに知りたい方のための記事:

RDPを公開するリスクとは: 回避すべき6つの一般的なRDPの脅威

RDPは安全ですか?一般的には、いいえ。 RDPは現在Windowsアプリとして統一されており、その設計上、外部攻撃に脆弱な通信プロトコルです。一般的な脅威には以下が含まれます:

危険なポートとプロトコルのトンネリング: RDPポートをインターネットに直接公開することは、攻撃者がデータを傍受し、マルウェアを注入したり、破壊的なDDoS攻撃を開始したりするためのオープンな橋を作ることになります。

繰り返し使用される脆弱なパスワード: 簡単なまたは再利用された認証情報(電子メールやソーシャルメディアのパスワードのような)は、ブルートフォース攻撃によって容易に解読または盗まれるため、即座に不正アクセスを許してしまいます。

セッションハイジャック: ハッカーはアクティブなRDPセッションを乗っ取り、悪意あるコードを埋め込んだり、機密データを盗んだり、システムを破壊したりします。

サーバーの脆弱性攻撃: マイクロソフトのRDPサービスにおけるクリティカルな脆弱性(例: リモートコード実行の欠陥)は、歴史的には攻撃者がセキュリティを回避するのを許してきました。未来のリスクも避けられません。

おそらく必要かもしれません: なぜMicrosoft Remote Desktopが終了するのか

方法1. VPNを使用 - 力強い守護者

リモートデスクトッププロトコルのセキュリティを強化するために、VPNは暗号化されたトンネルを通じてトラフィックをリダイレクトし、RDPが本来頼る3389ポートを隠します。こうしてハッカーが直接インターセプトしたり、この脆弱なエントリーポイントを利用したりするのを防ぎます。

接続を代替ポートおよびプライベートネットワークを通じて迂回することで、VPNはユーザーとRDPサーバー間の「橋」を効果的に保護し、ブルートフォース攻撃やセッションハイジャックのような不正アクセス試行を遮断します。

おすすめの無料VPN: Proton VPN、Windscribe、PrivadoVPN、Hide.me、Radmin VPN。

おそらく必要かもしれません: 簡単にリモートデスクトップを保護する方法

方法2. ファイアウォール保護を適用 ― 防御の最前線

ファイアウォールは、リモート接続の周りに防護バリアを形成し、RDPセッションを狙った不正アクセスや悪意のある活動をブロックするために、出入トラフィックを監視してフィルタリングします。開放されたポートを制限し、信頼されたIPをホワイトリスト化することで、攻撃者がシステムの露出した経路を利用するのを防ぎます。

RDPを保護するためのファイアウォール保護適用の手順:

ステップ1. Windows Firewallにアクセス

Win + Rを押して、wf.mscと入力し、「Windows Defender Firewall with Advanced Security」を開きます。

ステップ2. 入力規則を有効化

左側のペインで「Inbound Rules」を選択します。

ステップ3. 有効化する規則の種類を定義

「Inbound Rules」を右クリック > 「New Rule」 > 「Port」を選択 > 「Next」をクリック。

ステップ4. 有効化するポートタイプを定義

「TCP」を選択 > 「3389」(デフォルトのRDPポート)を入力 > 「Next」。

ステップ5. 接続を許可またはブロックする

「Allow the connection」 > 「Next」。

ステップ6. ファイアウォールのプロファイルと適用する名前を定義

「ドメイン」、「プライベート」、およびパブリックをチェック > ルールに名前を付ける(例:「Secure RDP Access」) > 「Finish」。

方法3. MFAを有効化 - 追加のセキュリティ

多要素認証(MFA)は、リソースへのアクセスに2つ以上の検証要素(例: パスワード+モバイルコード)を要求するセキュリティメソッドです。基本的なログインとは異なり、MFAは電話による本人確認などの重要な層を追加し、攻撃者がパスワードを盗んでも侵入を阻止します。

セキュアなリモートデスクトップアクセスのためのMFAを有効化する手順:

ステップ1: Microsoft Authenticatorをモバイルデバイス(iOS/Android)にダウンロードします。

ステップ2: PCで、Security Settings > Advanced Security Options > 「アプリを使用して」確認するを選択します。

ステップ3: Authenticatorを開き、+をタップ > 「パーソナルアカウント」 > 「QRコードをスキャンする」(PC画面にカメラを向ける)。

ステップ4: スキャンが失敗した場合、PCで「バーコードをスキャンできません」を選択 > モバイルで「手動でコードを入力」を選び > PCで生成したコードを入力。

方法4. RDPポートの切り替えで防御力を強化

デフォルトのRDPポート(3389)は本質的に安全ではありません - 攻撃者が脆弱性を絶えずスキャンする公に知られた外部ゲートウェイです。このオープンポートを悪用して接続をインターセプトしたり、認証情報を盗んだり、マルウェアを端末間で注入します。

VPN以外にも、Windowsでこのポートを手動で変更することが、自動化された攻撃に対するRDP接続の安全性を大幅に向上させます。

RDPポートを変更するステップ:

ステップ1: 1024-49151の間で別のポートを選びます(例: 3390)– 80/443のような一般的なポートは避けましょう。

ステップ2: RDP経由でリモートWindowsマシンに接続します。

ステップ3: WIN + R を押して > regeditと入力 > 「Enter」を押します。

ステップ4: ナビゲート: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

ステップ5: PortNumberをダブルクリック > 「Decimal」を選択 > 3389を新しいポートに置換 → 「OK」をクリック。

ステップ6: 変更を適用するためにコンピュータを再起動します。

方法5. アクセスコントロールを使用 - 信頼できる管理者

Windowsのアクセスコントロールは最小権限の原則を強制します、管理者アカウントを必須のタスクのみに制限します。RDP設定の変更やネットワークリソースへのアクセスを制限することにより、過剰な特権を持つアカウントが攻撃のベクトルとなることを防ぎ、リモートユーザーが明示的に特定の操作のために昇格しない限り、最小限の権限で操作することを確保します。

リモートデスクトップWebアクセスセキュリティのためのユーザーアカウント制御(UAC)を設定する手順:

ステップ1: コントロールパネルを開く → スタートメニュー → 「コントロールパネル」と入力 → Enter。

ステップ2: システムとセキュリティ → セキュリティとメンテナンス → 「ユーザーアカウント制御設定を変更」をナビゲート。

ステップ3: スライダーを次のレベルのいずれかに調整:

常に通知(最も安全: すべてのシステム変更に対してプロンプト)

アプリが変更を試みたときのみ通知(デフォルト; デスクトップディミング)

デスクトップディミングなしで通知(より少ない干渉)

通知しない(推奨しません; UACアラートを無効にします)

ステップ4: 「OK」をクリックして保存します。

ステップ5: UACプロンプトで「はい」で確認します。

[5 つの追加のヒント] セキュアなリモートデスクトップアクセスの向上

これまでにカバーしたコアストラテジーを超えて、リモートデスクトップのセキュリティを強化するために、以下の5つの重要な実践を実行して防御をさらに強化します:

パスワードを強化する: 個人や会社に関連する言葉は避け、ログインに渡ってパスワードは再利用しないでください。12文字以上の混合(文字、数字、記号)を使用します。

NLA(ネットワークレベル認証)を強制する: RDPの組み込みのNLAを有効にして、セッションが開始される前に追加の証拠(スマートカード、OTP、またはバイオメトリクス)を要求し、ブルートフォース攻撃をブロックします。

アカウントロックアウトポリシーを実施: 認証情報の詰め込み攻撃を止めるために、3〜5回のログイン失敗後に自動的にアカウントをロックします。

アクティブなセッションを監視: 異常(通常ではないアクセス時間など)を検出するために、ユーザーアクティビティ(ログオン、コマンド、ファイル転送)をリアルタイムで追跡します。

定期的に更新する: Windows、RDPクライアント、VPN、ファイアウォール、およびMFAツールを月次でパッチを当てて、悪用される機会を閉じます。

代替方法: 100%セキュアリモートデスクトップツール [DeskIn] を使用

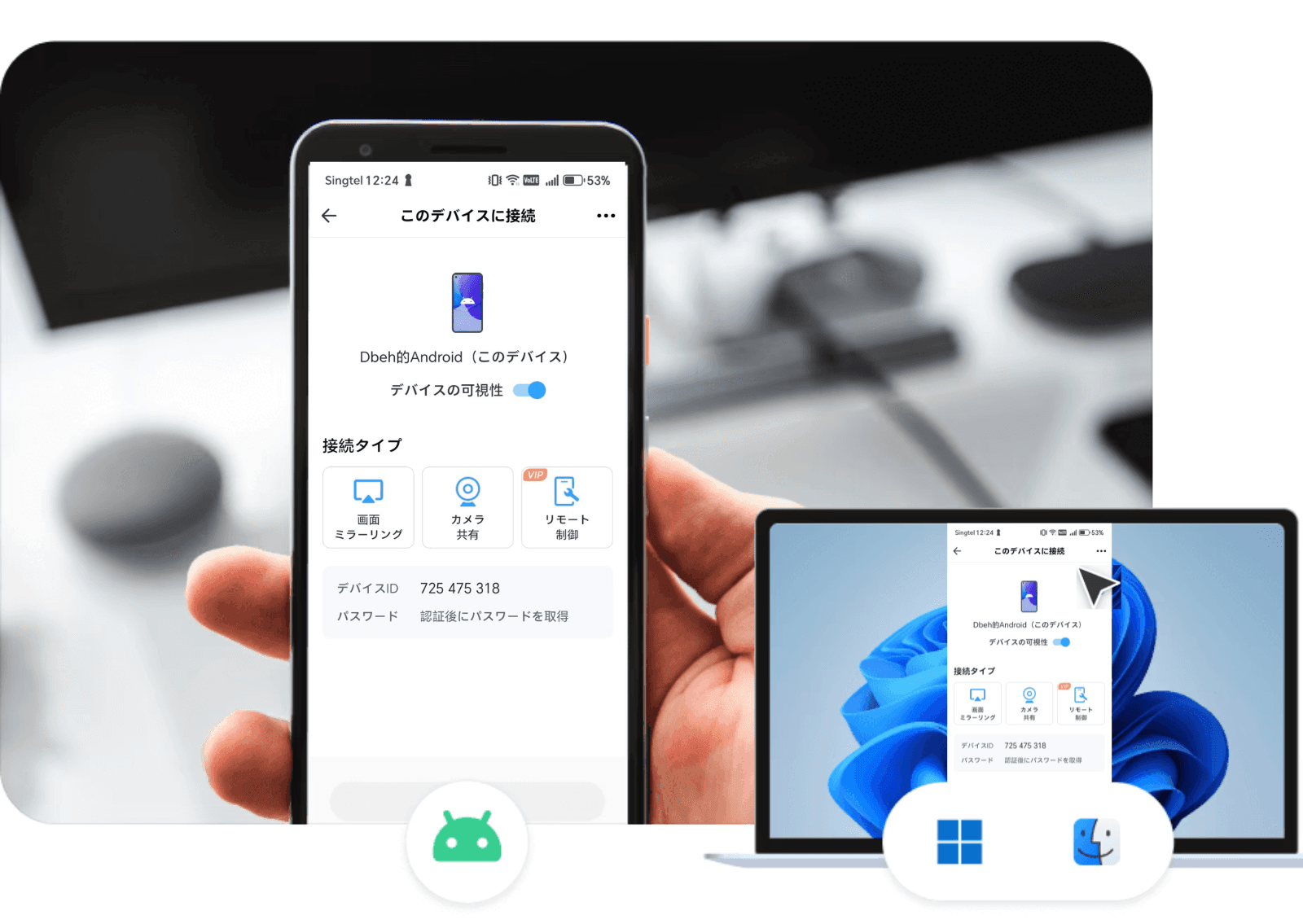

ご覧のように、上記の一部の設定は扱いにくく、予測できないリスクを伴うことがあります。セキュリティを強化したい、コラボレーションとクロスプラットフォームの操作性を向上させたい方には、DeskInが賢明な選択肢として際立っています。それは、公開されたIPアドレスを露出せずに、安全で暗号化されたアクセスを提供し、最小限の設定でリモートデスクトップのセキュリティを次のレベルに引き上げます。

小規模企業、フリーランサー、またはリモート作業をしている場合でも、この最も安全なリモートデスクトップツールは、どこからでも安全かつ生産的に業務を行うのを容易にします。

💡 DeskInの際立つ特徴:

パブリックIP不要:一時的なコードやプリセットパスワードを介してデバイスにアクセスし、ネットワークを公開するリスクを排除します。

エンドツーエンド暗号化: 強固な暗号化プロトコルですべての接続を保護し、データのプライバシーを確保します。

ホワイトリスト/ブラックリスト: 誰がデバイスにアクセスできるかをカスタマイズ可能なアクセスリストで制御し、信頼できるユーザーのみが接続できるようにします。

プライバシースクリーン: リモートセッション中にプライバシースクリーンモードを有効にして、機密情報を保護します。

クロスプラットフォームサポート: DeskInをWindows、macOS、iOS、Androidで利用でき、デバイスにかかわらずシームレスなアクセスを保証します。

ファイル転送とコラボレーション: デバイス間でのファイルを簡単に転送したり、リモートセッション中にチームメイトとコラボレーションしたりして、効率を向上させます。

Windows 10/11で最も安全なリモートデスクトップアクセスを得るためのDeskInの具体的な使用ステップをご紹介します。

ステップ1: プラットフォーム用のDeskInアプリをダウンロードして開始します。ホストとクライアントの両方のデバイスにインストールします。

ステップ2: DeskInアカウントを作成するか、既に持っている場合はログインします。

ステップ3: ホストデバイスで、一時コードを使用して、または簡単にアクセスできるようにプリセットパスワードを設定して、リモートアクセスを有効にします。

ステップ4: リモートデバイスにアクセスするには、単に一時コードを入力するか、既設定のパスワードを使用します。

コンピュータを接続した後、ファイルを共有したり、リアルタイムでコラボレーションしたり、WindowsとMac間で画面を遠隔で共有したり、機密情報を保護するためにプライバシースクリーンモードを使用したりできます。DeskInは複数のデバイスの接続も可能、リモートのチームや在宅勤務用のセットアップに最適です。

セキュアなリモートデスクトップアクセスに関するFAQ

どちらがより安全ですか、VNCそれともRDP?

RDPはデフォルトでより安全です、ネイティブの暗号化とWindowsの統合があります。VNCはデータを暗号化せずに送信し、そのために追加のツールが必要です。どちらも強化できますが、RDPの企業向け機能によりリモートアクセスには本質的に安全です。

最も安全なリモートデスクトップソフトウェアは何ですか?

DeskInは、公的IP露出リスクを排除し、リモートアクセスにおいて最も安全です。 IPホワイトリスト/ブラックリストおよびプライバシースクリーンと共にエンドツーエンド暗号化を組み合わせた企業向けの特徴が提供され、機密セッションに対する比類のないセキュリティを提供します。

まとめ

今日のデジタル環境では、安全なリモートデスクトップアクセスを確保することが重要です。企業とリモートワーカーがリモートアクセスツールにますます依存する中で、機密データとシステムの保護の重要性は強調されます。VPNを使用したり、ファイアウォール保護を適用したり、アクセスコントロールを使用したりするなど、リモートデスクトップのセキュリティのためのベストプラクティスに従うことで、サイバー攻撃のリスクを大幅に減らすことができます。

しかし、組み込み機能の手動設定は複雑で時間がかかり、セキュリティのギャップを生じやすいです。自分でセキュリティ設定の複雑さに対処する代わりに、DeskInのようなより安全で機能豊富な代替手段を選ぶことを検討してください。エンドツーエンドの暗号化、ホワイトリスト、およびクロスプラットフォームサポートを備えた使いやすいプラットフォームを提供し、セキュリティと効率を重視したリモート作業に最適な選択肢です!

従業員はオフィスのコンピュータ、サーバー、または専門のソフトウェアに自宅や外出先からアクセスする必要が高まっています。シンプルなリモートデスクトッププロトコル(RDP)の設定は迅速に感じるかもしれませんが、この便利さは、セキュリティの懸念を伴います。特に、機密性のある企業データが公共のネットワークを通じて移動する際に如実です。

では、リモートデスクトップはデフォルトで安全なのでしょうか?その答えは、どのように設定し、保護するかによります。このガイドでは、注意すべきリスクと、5つの方法による安全な接続の設定方法について説明します。これらの5つの方法を通じて、安全にリモートデスクトップにアクセスできますが、最も簡単な操作で100%安全を達成するためには、代替方法であるDeskInの使用を強くお勧めします。

さらに知りたい方のための記事:

RDPを公開するリスクとは: 回避すべき6つの一般的なRDPの脅威

RDPは安全ですか?一般的には、いいえ。 RDPは現在Windowsアプリとして統一されており、その設計上、外部攻撃に脆弱な通信プロトコルです。一般的な脅威には以下が含まれます:

危険なポートとプロトコルのトンネリング: RDPポートをインターネットに直接公開することは、攻撃者がデータを傍受し、マルウェアを注入したり、破壊的なDDoS攻撃を開始したりするためのオープンな橋を作ることになります。

繰り返し使用される脆弱なパスワード: 簡単なまたは再利用された認証情報(電子メールやソーシャルメディアのパスワードのような)は、ブルートフォース攻撃によって容易に解読または盗まれるため、即座に不正アクセスを許してしまいます。

セッションハイジャック: ハッカーはアクティブなRDPセッションを乗っ取り、悪意あるコードを埋め込んだり、機密データを盗んだり、システムを破壊したりします。

サーバーの脆弱性攻撃: マイクロソフトのRDPサービスにおけるクリティカルな脆弱性(例: リモートコード実行の欠陥)は、歴史的には攻撃者がセキュリティを回避するのを許してきました。未来のリスクも避けられません。

おそらく必要かもしれません: なぜMicrosoft Remote Desktopが終了するのか

方法1. VPNを使用 - 力強い守護者

リモートデスクトッププロトコルのセキュリティを強化するために、VPNは暗号化されたトンネルを通じてトラフィックをリダイレクトし、RDPが本来頼る3389ポートを隠します。こうしてハッカーが直接インターセプトしたり、この脆弱なエントリーポイントを利用したりするのを防ぎます。

接続を代替ポートおよびプライベートネットワークを通じて迂回することで、VPNはユーザーとRDPサーバー間の「橋」を効果的に保護し、ブルートフォース攻撃やセッションハイジャックのような不正アクセス試行を遮断します。

おすすめの無料VPN: Proton VPN、Windscribe、PrivadoVPN、Hide.me、Radmin VPN。

おそらく必要かもしれません: 簡単にリモートデスクトップを保護する方法

方法2. ファイアウォール保護を適用 ― 防御の最前線

ファイアウォールは、リモート接続の周りに防護バリアを形成し、RDPセッションを狙った不正アクセスや悪意のある活動をブロックするために、出入トラフィックを監視してフィルタリングします。開放されたポートを制限し、信頼されたIPをホワイトリスト化することで、攻撃者がシステムの露出した経路を利用するのを防ぎます。

RDPを保護するためのファイアウォール保護適用の手順:

ステップ1. Windows Firewallにアクセス

Win + Rを押して、wf.mscと入力し、「Windows Defender Firewall with Advanced Security」を開きます。

ステップ2. 入力規則を有効化

左側のペインで「Inbound Rules」を選択します。

ステップ3. 有効化する規則の種類を定義

「Inbound Rules」を右クリック > 「New Rule」 > 「Port」を選択 > 「Next」をクリック。

ステップ4. 有効化するポートタイプを定義

「TCP」を選択 > 「3389」(デフォルトのRDPポート)を入力 > 「Next」。

ステップ5. 接続を許可またはブロックする

「Allow the connection」 > 「Next」。

ステップ6. ファイアウォールのプロファイルと適用する名前を定義

「ドメイン」、「プライベート」、およびパブリックをチェック > ルールに名前を付ける(例:「Secure RDP Access」) > 「Finish」。

方法3. MFAを有効化 - 追加のセキュリティ

多要素認証(MFA)は、リソースへのアクセスに2つ以上の検証要素(例: パスワード+モバイルコード)を要求するセキュリティメソッドです。基本的なログインとは異なり、MFAは電話による本人確認などの重要な層を追加し、攻撃者がパスワードを盗んでも侵入を阻止します。

セキュアなリモートデスクトップアクセスのためのMFAを有効化する手順:

ステップ1: Microsoft Authenticatorをモバイルデバイス(iOS/Android)にダウンロードします。

ステップ2: PCで、Security Settings > Advanced Security Options > 「アプリを使用して」確認するを選択します。

ステップ3: Authenticatorを開き、+をタップ > 「パーソナルアカウント」 > 「QRコードをスキャンする」(PC画面にカメラを向ける)。

ステップ4: スキャンが失敗した場合、PCで「バーコードをスキャンできません」を選択 > モバイルで「手動でコードを入力」を選び > PCで生成したコードを入力。

方法4. RDPポートの切り替えで防御力を強化

デフォルトのRDPポート(3389)は本質的に安全ではありません - 攻撃者が脆弱性を絶えずスキャンする公に知られた外部ゲートウェイです。このオープンポートを悪用して接続をインターセプトしたり、認証情報を盗んだり、マルウェアを端末間で注入します。

VPN以外にも、Windowsでこのポートを手動で変更することが、自動化された攻撃に対するRDP接続の安全性を大幅に向上させます。

RDPポートを変更するステップ:

ステップ1: 1024-49151の間で別のポートを選びます(例: 3390)– 80/443のような一般的なポートは避けましょう。

ステップ2: RDP経由でリモートWindowsマシンに接続します。

ステップ3: WIN + R を押して > regeditと入力 > 「Enter」を押します。

ステップ4: ナビゲート: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

ステップ5: PortNumberをダブルクリック > 「Decimal」を選択 > 3389を新しいポートに置換 → 「OK」をクリック。

ステップ6: 変更を適用するためにコンピュータを再起動します。

方法5. アクセスコントロールを使用 - 信頼できる管理者

Windowsのアクセスコントロールは最小権限の原則を強制します、管理者アカウントを必須のタスクのみに制限します。RDP設定の変更やネットワークリソースへのアクセスを制限することにより、過剰な特権を持つアカウントが攻撃のベクトルとなることを防ぎ、リモートユーザーが明示的に特定の操作のために昇格しない限り、最小限の権限で操作することを確保します。

リモートデスクトップWebアクセスセキュリティのためのユーザーアカウント制御(UAC)を設定する手順:

ステップ1: コントロールパネルを開く → スタートメニュー → 「コントロールパネル」と入力 → Enter。

ステップ2: システムとセキュリティ → セキュリティとメンテナンス → 「ユーザーアカウント制御設定を変更」をナビゲート。

ステップ3: スライダーを次のレベルのいずれかに調整:

常に通知(最も安全: すべてのシステム変更に対してプロンプト)

アプリが変更を試みたときのみ通知(デフォルト; デスクトップディミング)

デスクトップディミングなしで通知(より少ない干渉)

通知しない(推奨しません; UACアラートを無効にします)

ステップ4: 「OK」をクリックして保存します。

ステップ5: UACプロンプトで「はい」で確認します。

[5 つの追加のヒント] セキュアなリモートデスクトップアクセスの向上

これまでにカバーしたコアストラテジーを超えて、リモートデスクトップのセキュリティを強化するために、以下の5つの重要な実践を実行して防御をさらに強化します:

パスワードを強化する: 個人や会社に関連する言葉は避け、ログインに渡ってパスワードは再利用しないでください。12文字以上の混合(文字、数字、記号)を使用します。

NLA(ネットワークレベル認証)を強制する: RDPの組み込みのNLAを有効にして、セッションが開始される前に追加の証拠(スマートカード、OTP、またはバイオメトリクス)を要求し、ブルートフォース攻撃をブロックします。

アカウントロックアウトポリシーを実施: 認証情報の詰め込み攻撃を止めるために、3〜5回のログイン失敗後に自動的にアカウントをロックします。

アクティブなセッションを監視: 異常(通常ではないアクセス時間など)を検出するために、ユーザーアクティビティ(ログオン、コマンド、ファイル転送)をリアルタイムで追跡します。

定期的に更新する: Windows、RDPクライアント、VPN、ファイアウォール、およびMFAツールを月次でパッチを当てて、悪用される機会を閉じます。

代替方法: 100%セキュアリモートデスクトップツール [DeskIn] を使用

ご覧のように、上記の一部の設定は扱いにくく、予測できないリスクを伴うことがあります。セキュリティを強化したい、コラボレーションとクロスプラットフォームの操作性を向上させたい方には、DeskInが賢明な選択肢として際立っています。それは、公開されたIPアドレスを露出せずに、安全で暗号化されたアクセスを提供し、最小限の設定でリモートデスクトップのセキュリティを次のレベルに引き上げます。

小規模企業、フリーランサー、またはリモート作業をしている場合でも、この最も安全なリモートデスクトップツールは、どこからでも安全かつ生産的に業務を行うのを容易にします。

💡 DeskInの際立つ特徴:

パブリックIP不要:一時的なコードやプリセットパスワードを介してデバイスにアクセスし、ネットワークを公開するリスクを排除します。

エンドツーエンド暗号化: 強固な暗号化プロトコルですべての接続を保護し、データのプライバシーを確保します。

ホワイトリスト/ブラックリスト: 誰がデバイスにアクセスできるかをカスタマイズ可能なアクセスリストで制御し、信頼できるユーザーのみが接続できるようにします。

プライバシースクリーン: リモートセッション中にプライバシースクリーンモードを有効にして、機密情報を保護します。

クロスプラットフォームサポート: DeskInをWindows、macOS、iOS、Androidで利用でき、デバイスにかかわらずシームレスなアクセスを保証します。

ファイル転送とコラボレーション: デバイス間でのファイルを簡単に転送したり、リモートセッション中にチームメイトとコラボレーションしたりして、効率を向上させます。

Windows 10/11で最も安全なリモートデスクトップアクセスを得るためのDeskInの具体的な使用ステップをご紹介します。

ステップ1: プラットフォーム用のDeskInアプリをダウンロードして開始します。ホストとクライアントの両方のデバイスにインストールします。

ステップ2: DeskInアカウントを作成するか、既に持っている場合はログインします。

ステップ3: ホストデバイスで、一時コードを使用して、または簡単にアクセスできるようにプリセットパスワードを設定して、リモートアクセスを有効にします。

ステップ4: リモートデバイスにアクセスするには、単に一時コードを入力するか、既設定のパスワードを使用します。

コンピュータを接続した後、ファイルを共有したり、リアルタイムでコラボレーションしたり、WindowsとMac間で画面を遠隔で共有したり、機密情報を保護するためにプライバシースクリーンモードを使用したりできます。DeskInは複数のデバイスの接続も可能、リモートのチームや在宅勤務用のセットアップに最適です。

セキュアなリモートデスクトップアクセスに関するFAQ

どちらがより安全ですか、VNCそれともRDP?

RDPはデフォルトでより安全です、ネイティブの暗号化とWindowsの統合があります。VNCはデータを暗号化せずに送信し、そのために追加のツールが必要です。どちらも強化できますが、RDPの企業向け機能によりリモートアクセスには本質的に安全です。

最も安全なリモートデスクトップソフトウェアは何ですか?

DeskInは、公的IP露出リスクを排除し、リモートアクセスにおいて最も安全です。 IPホワイトリスト/ブラックリストおよびプライバシースクリーンと共にエンドツーエンド暗号化を組み合わせた企業向けの特徴が提供され、機密セッションに対する比類のないセキュリティを提供します。

まとめ

今日のデジタル環境では、安全なリモートデスクトップアクセスを確保することが重要です。企業とリモートワーカーがリモートアクセスツールにますます依存する中で、機密データとシステムの保護の重要性は強調されます。VPNを使用したり、ファイアウォール保護を適用したり、アクセスコントロールを使用したりするなど、リモートデスクトップのセキュリティのためのベストプラクティスに従うことで、サイバー攻撃のリスクを大幅に減らすことができます。

しかし、組み込み機能の手動設定は複雑で時間がかかり、セキュリティのギャップを生じやすいです。自分でセキュリティ設定の複雑さに対処する代わりに、DeskInのようなより安全で機能豊富な代替手段を選ぶことを検討してください。エンドツーエンドの暗号化、ホワイトリスト、およびクロスプラットフォームサポートを備えた使いやすいプラットフォームを提供し、セキュリティと効率を重視したリモート作業に最適な選択肢です!